1.Hiện tượng 1

Server có dấu hiệu load cao, hoặc mail queue tăng nhanh thì rất có khả năng do malware tấn công trên môi trường share hosting.

1.2.Kiểm tra

Cách đơn giản nhất thường là list các process php đang chạy xem có filename nào đáng nghi thì kiểm tra kỹ hơn vào mã nguồn.

# ps auxf | grep php a14764 567831 74.0 0.0 434164 57772 ? R 16:10 0:00 | \_ /usr/bin/php /home/a14764/public_html/xmlrpc.php 919 567875 0.0 0.0 385084 17272 ? R 16:10 0:00 | \_ /usr/bin/php /home/dautay25mo/public_html/xmlrpc.php b10741 567876 0.0 0.0 389036 22292 ? R 16:10 0:00 | \_ /usr/bin/php /home/b10741/public_html/index.php 919 567841 80.0 0.1 291132 108144 ? R 16:10 0:00 | \_ /usr/bin/php /home/dautay25mo/public_html/wp-admin/admin-ajax.php 847 567872 52.0 0.1 336440 92036 ? R 16:10 0:00 | \_ /usr/bin/php /home/quangc73gr/public_html/index.php 919 567881 0.0 0.0 208604 8476 ? R 16:10 0:00 \_ /usr/bin/php /home/dautay25mo/public_html/index.php

Tìm kiếm file được tạo ra vào 1 ngày cụ thể

# find . -type f -newermt 2007-06-07 ! -newermt 2007-06-08

1.3.Hướng xử lý

Nếu thấy filename lạ thì vào xem check mã nguồn.

# cat .....

Nếu đúng là malware thì remove file và kill những process vẫn còn đang chạy.

# mv <malware> /tmp/ # pkill -9 -u username

2.1.Hiện tượng 2

-

Trong quá trình giám sát vận hành, phát hiện tiến trình lạ

# ps auxf 2099 863667 0.0 0.0 11308 1300 ? S Sep15 0:00 sh -c /home/jminhhu21mo/.cphorde/XEIF -a cryptonight -o stratum+tcp://185.129.148.167:8848 -t 1 -u 44m4b4aqYTVcr7mRhzqFFqNmY5JvWrX4YCv6jDviXFpKjbVbpRZKqMzMFYQPJY5GnC2KxkM EskAwfip3T9Kszris4xWYRWX > /dev/null 2>&1 2099 863668 98.3 0.0 301072 5412 ? Sl Sep15 8465:33 \_ /home/jminhhu21mo/.cphorde/XEIF -a cryptonight -o stratum+tcp://185.129.148.167:8848 -t 1 -u 44m4b4aqYTVcr7mRhzqFFqNmY5JvWrX4YCv6jDviXFpKjbVbpRZKqMzMFYQPJY5GnC2KxkMEs kAwfip3T9Kszris4xWYRWX

2.2.Kiểm tra

-

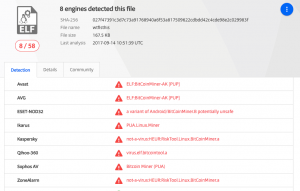

Upload file XEIF lên virustotal.com check ra kết quả là malware BitcoinMiner

-rwxr--r-- 1 jminhhu21mo jminhhu21mo 168K Sep 14 02:50 .cphorde/XEIF*

-

Kiểm tra thư mục public_html cũng phát hiện một số file malware khác

drwxr-xr-x 2 jminhhu21mo jminhhu21mo 4.0K Apr 28 14:51 generals/ -rw-r--r-- 1 jminhhu21mo jminhhu21mo 18K Apr 28 15:05 mother.php -rw-r--r-- 1 jminhhu21mo jminhhu21mo 136 May 28 2015 smqyuhjp.php -rw-r--r-- 1 jminhhu21mo jminhhu21mo 4.8K Apr 28 15:31 status.412.php

-

Tìm kiếm theo ngày phát sinh những file malware trên để tìm ra những file nghi vấn khác

# find . -newermt 2017-04-28 ! -newermt 2017-04-29 ./public_html/mother.php ./public_html/google6458242adee0ab87.html ./public_html/status.412.php ./public_html/generals ./public_html/generals/moban.html ./public_html/generals/install.php ./public_html/generals/popup-pomo.php ./public_html/generals/server.php ./public_html/websitemap ./public_html/websitemap/sitemap9.xml ./public_html/websitemap/sitemap1.xml ./public_html/websitemap/sitemap8.xml ./public_html/websitemap/sitemap5.xml ./public_html/websitemap/sitemap7.xml ./public_html/websitemap/sitemap10.xml ./public_html/websitemap/sitemap2.xml ./public_html/websitemap/sitemap4.xml ./public_html/websitemap/sitemap3.xml ./public_html/websitemap/sitemap6.xml ./public_html/wp-content/themes/webdoctor/404.php

# find . -newermt 2015-05-28 ! -newermt 2015-05-29 ./public_html/.htaccess ./public_html/smqyuhjp.php ./public_html/wp-includes/Requests/Response/dvqksdqa.php ./public_html/wp-includes/js/mediaelement/btpuzxqt.php ./public_html/wp-content/themes/twentyseventeen/template-parts/bauumhhr.php ./public_html/wp-content/themes/webdoctor/translation/mkmcjfxb.php

# find . -newermt 2017-09-14 ! -newermt 2017-09-15 ./.cphorde ./.cphorde/XEIF ./logs

3.1.Hiện tượng 3

-

Trong quá trình giám sát vận hành, phát hiện tiến trình lạ bằng lệnh “top”

PID USER PR NI VIRT RES SHR S %CPU %MEM TIME+ COMMAND 330979 vistar41 20 0 62696 24m 844 S 0.3 0.0 0:00.53 perl

3.2.Kiểm tra

-

Dùng lệnh lsof -p để xem tiến trình này tương tác những gì

# lsof -p 330979 COMMAND PID USER FD TYPE DEVICE SIZE/OFF NODE NAME perl 330979 vistar41mo cwd DIR 253,0 4096 46939257 / perl 330979 vistar41mo rtd DIR 253,0 4096 46939257 / perl 330979 vistar41mo txt REG 253,0 7184 46945252 /usr/bin/perl perl 330979 vistar41mo mem REG 253,0 21056 47587167 /usr/lib64/perl5/auto/File/Glob/Glob.so perl 330979 vistar41mo mem REG 253,0 120008 47580903 /usr/lib64/perl5/auto/POSIX/POSIX.so perl 330979 vistar41mo mem REG 253,0 17976 47580864 /usr/lib64/perl5/auto/Fcntl/Fcntl.so perl 330979 vistar41mo mem REG 253,0 133832 47586791 /usr/lib64/perl5/auto/Socket/Socket.so perl 330979 vistar41mo mem REG 253,0 19336 47580884 /usr/lib64/perl5/auto/IO/IO.so perl 330979 vistar41mo mem REG 253,0 10312 42729485 /lib64/libfreebl3.so perl 330979 vistar41mo mem REG 253,0 1924768 42729481 /lib64/libc-2.12.so perl 330979 vistar41mo mem REG 253,0 143280 42729505 /lib64/libpthread-2.12.so perl 330979 vistar41mo mem REG 253,0 15056 42730034 /lib64/libutil-2.12.so perl 330979 vistar41mo mem REG 253,0 40872 42730010 /lib64/libcrypt-2.12.so perl 330979 vistar41mo mem REG 253,0 596864 42730014 /lib64/libm-2.12.so perl 330979 vistar41mo mem REG 253,0 20024 42730012 /lib64/libdl-2.12.so perl 330979 vistar41mo mem REG 253,0 113904 42730016 /lib64/libnsl-2.12.so perl 330979 vistar41mo mem REG 253,0 111440 42730028 /lib64/libresolv-2.12.so perl 330979 vistar41mo mem REG 253,0 1485896 47580641 /usr/lib64/perl5/CORE/libperl.so perl 330979 vistar41mo mem REG 253,0 159312 42730002 /lib64/ld-2.12.so perl 330979 vistar41mo 0r CHR 1,3 0t0 46949699 /dev/null perl 330979 vistar41mo 1w CHR 1,3 0t0 46949699 /dev/null perl 330979 vistar41mo 2w CHR 1,3 0t0 46949699 /dev/null perl 330979 vistar41mo 3u IPv4 1858527273 0t0 TCP *:43210 (LISTEN) perl 330979 vistar41mo 4w FIFO 0,8 0t0 1781068119 pipe perl 330979 vistar41mo 5r FIFO 0,8 0t0 1781068120 pipe perl 330979 vistar41mo 6u unix 0xffff880c8e360100 0t0 1780183605 /usr/local/apache/logs/cgisock.34896 perl 330979 vistar41mo 7u IPv4 1783940450 0t0 TCP shost010.tenten.vn:43210->mail.binmat-pro.net:57505 (CLOSE_WAIT) perl 330979 vistar41mo 8u IPv4 1783940451 0t0 TCP shost010.tenten.vn:53553->mynestsweetnest.com:http (CLOSE_WAIT) perl 330979 vistar41mo 9u IPv4 1784272175 0t0 TCP shost010.tenten.vn:43210->mail.binmat-pro.net:37290 (CLOSE_WAIT) perl 330979 vistar41mo 10u IPv4 1784272176 0t0 TCP shost010.tenten.vn:ethercat->server.futurexs.nl:http (CLOSE_WAIT) perl 330979 vistar41mo 11u IPv4 1784272276 0t0 TCP shost010.tenten.vn:43210->mail.binmat-pro.net:58464 (CLOSE_WAIT) perl 330979 vistar41mo 12u IPv4 1784272277 0t0 TCP shost010.tenten.vn:53300->sv2104.xserver.jp:http (CLOSE_WAIT) perl 330979 vistar41mo 13u IPv4 1784426576 0t0 TCP shost010.tenten.vn:43210->mail.binmat-pro.net:57279 (CLOSE_WAIT) perl 330979 vistar41mo 14u IPv4 1784426577 0t0 TCP shost010.tenten.vn:38824->s5.default-host.net:http (CLOSE_WAIT) perl 330979 vistar41mo 15u IPv4 1784432331 0t0 TCP shost010.tenten.vn:43210->mail.binmat-pro.net:52194 (CLOSE_WAIT) perl 330979 vistar41mo 16u IPv4 1784432332 0t0 TCP shost010.tenten.vn:51543->110.45.145.220:http (CLOSE_WAIT) perl 330979 vistar41mo 17u IPv4 1817871584 0t0 TCP shost010.tenten.vn:43210->mail.binmat-pro.net:33588 (CLOSE_WAIT) perl 330979 vistar41mo 18u IPv4 1817871585 0t0 TCP shost010.tenten.vn:55372->hans-moleman.w3.org:http (CLOSE_WAIT) perl 330979 vistar41mo 19u IPv4 1836777070 0t0 TCP shost010.tenten.vn:43210->mail.binmat-pro.net:48557 (CLOSE_WAIT) perl 330979 vistar41mo 20u IPv4 1836777071 0t0 TCP shost010.tenten.vn:43756->hans-moleman.w3.org:http (CLOSE_WAIT) perl 330979 vistar41mo 21u IPv4 1843204051 0t0 TCP shost010.tenten.vn:43210->mail.binmat-pro.net:51573 (CLOSE_WAIT) perl 330979 vistar41mo 22u IPv4 1843204052 0t0 TCP shost010.tenten.vn:47714->192-185-198-54.unifiedlayer.com:http (CLOSE_WAIT) perl 330979 vistar41mo 23u IPv4 1843791837 0t0 TCP shost010.tenten.vn:43210->mail.binmat-pro.net:53277 (CLOSE_WAIT) perl 330979 vistar41mo 24u IPv4 1843791838 0t0 TCP shost010.tenten.vn:43631->ec2-54-225-154-171.compute-1.amazonaws.com:http (CLOSE_WAIT) perl 330979 vistar41mo 25u IPv4 1844019924 0t0 TCP shost010.tenten.vn:43210->mail.binmat-pro.net:33085 (CLOSE_WAIT) perl 330979 vistar41mo 26u IPv4 1844019925 0t0 TCP shost010.tenten.vn:37887->box73.bluehost.com:http (CLOSE_WAIT) perl 330979 vistar41mo 27u IPv4 1844356229 0t0 TCP shost010.tenten.vn:43210->mail.binmat-pro.net:39453 (CLOSE_WAIT) perl 330979 vistar41mo 28u IPv4 1844356230 0t0 TCP shost010.tenten.vn:50046->box385.bluehost.com:http (CLOSE_WAIT) perl 330979 vistar41mo 29u IPv4 1848602249 0t0 TCP shost010.tenten.vn:43210->mail.binmat-pro.net:49987 (CLOSE_WAIT) perl 330979 vistar41mo 30u IPv4 1848602250 0t0 TCP shost010.tenten.vn:47081->hans-moleman.w3.org:http (CLOSE_WAIT) perl 330979 vistar41mo 31u IPv4 1852064787 0t0 TCP shost010.tenten.vn:43210->mail.binmat-pro.net:41649 (CLOSE_WAIT) perl 330979 vistar41mo 32u IPv4 1852064788 0t0 TCP shost010.tenten.vn:37332->hans-moleman.w3.org:http (CLOSE_WAIT)

-

Kiểm tra tiến trình, thấy gọi tới perl, không rõ script là gì

# ls -lh /proc/330979/ total 0 dr-xr-xr-x 7 vistar41mo vistar41mo 0 Sep 21 11:00 ./ dr-xr-xr-x 578 root root 0 Jul 19 16:47 ../ -r-------- 1 vistar41mo vistar41mo 0 Sep 21 11:01 auxv -r--r--r-- 1 vistar41mo vistar41mo 0 Sep 21 11:01 cgroup --w------- 1 vistar41mo vistar41mo 0 Sep 21 11:01 clear_refs -r--r--r-- 1 vistar41mo vistar41mo 0 Sep 21 11:00 cmdline -rw-r--r-- 1 vistar41mo vistar41mo 0 Sep 21 11:01 comm -rw-r--r-- 1 vistar41mo vistar41mo 0 Sep 21 11:01 coredump_filter -r--r--r-- 1 vistar41mo vistar41mo 0 Sep 21 11:01 cpuset lrwxrwxrwx 1 vistar41mo vistar41mo 0 Sep 21 11:01 cwd -> // -r-------- 1 vistar41mo vistar41mo 0 Sep 21 11:01 environ lrwxrwxrwx 1 vistar41mo vistar41mo 0 Sep 21 11:00 exe -> /usr/bin/perl*

-

Kiểm tra thư mục public_html của user thấy nhiều malware

# ls -lh /home/vistar41mo/public_html/ total 44M drwxr-xr-x 22 vistar41mo nobody 4.0K Sep 21 11:00 ./ drwx--x--x 19 vistar41mo vistar41mo 4.0K Sep 21 10:45 ../ -rw-r--r-- 1 vistar41mo vistar41mo 112K Sep 14 19:02 0347aaf4808.php drwxr-xr-x 4 vistar41mo vistar41mo 4.0K Sep 15 03:52 1c82/ drwxr-xr-x 2 vistar41mo vistar41mo 4.0K Sep 13 23:22 2017/ -rw-r--r-- 1 vistar41mo vistar41mo 203K Sep 7 01:39 2688398b3b.php drwxr-xr-x 4 vistar41mo vistar41mo 4.0K Sep 15 03:52 7cb9b2/ drwxr-xr-x 2 vistar41mo vistar41mo 4.0K Sep 13 23:22 ads/ drwxr-xr-x 3 vistar41mo vistar41mo 4.0K Sep 13 23:22 coins/ -rw-r--r-- 1 vistar41mo vistar41mo 142K Sep 6 19:38 content.php drwxr-xr-x 4 vistar41mo vistar41mo 4.0K Sep 13 23:22 e2803/ drwxr-xr-x 4 vistar41mo vistar41mo 4.0K Sep 13 23:22 erpoir/ -rw-r--r-- 1 vistar41mo vistar41mo 22K Sep 7 01:39 express.php -rw-r--r-- 1 vistar41mo vistar41mo 203K Sep 13 23:22 f763dc376f.php -rwxr-xr-x 1 vistar41mo vistar41mo 585 Oct 22 2016 index.php* -rw-r--r-- 1 vistar41mo vistar41mo 7.1K Feb 18 2016 new.php -rwxr-xr-x 1 vistar41mo vistar41mo 7.2K Sep 20 12:39 readme.html* -rwxr-xr-x 1 vistar41mo vistar41mo 34K Sep 20 12:39 wp-login.php* -rwxr-xr-x 1 vistar41mo vistar41mo 13K Dec 25 2016 wp-settings.php*

3.3.Giải pháp

-

Phát hiện các file có khả năng là virus (executable trong thư mục .cagefs/tmp)

# find /home/*/.cagefs/tmp/ -type f -executable

Leave a Reply